El gobernador Emilio González inicia el proyecto Red Estatal e-Jalisco, para reducir la brecha digital, con apoyo del gobierno del presidente Calderón y la SCT. |

En el marco de la inauguración del primer Encuentro Nacional de Conectividad, indicó que con esto se operará una red de 12 antenas de telecomunicaciones, una en cada región del estado, que transmitirán en la banda denominada WiMax. Fuente: Notimex |

Arranca proyecto Red Estatal e-Jalisco

Publicado por Juan Carlos Zavala en 22:05 0 comentariosSvchost.exe: Averiguando los procesos que esconde!

Publicado por Juan Carlos Zavala en 17:28 0 comentariosDurante el inicio, Svchost.exe examina la parte de servicios del Registro para elaborar una lista de los servicios que hay que cargar. Es posible que el sistema ejecute varias instancias de Svchost.exe al mismo tiempo. Cada sesión de Svchost.exe puede contener una agrupación de servicios. Por tanto, se pueden ejecutar distintos servicios dependiendo de cómo y dónde se inicie Svchost.exe.

Los grupos de Svchost.exe se pueden identificar en la siguiente clave del Registro:

HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Svchost

Algunos gusanos se aprovechan de este proceso para camuflarse en el sistema y no ser detectados con una simple exploración de procesos. Existe malware que utiliza esta técnica de camuflaje como los gusanos: Jeefo, Welchia, Assarm y más recientemente el Conficker.

Con la herramienta gratuita Svchost Process Analyzer podemos enumerar todos los procesos svchost del sistema y comprobar los servicios que contienen. Aunque existe una forma de comprobarlo, en la consola de comandos mediante las ordenes: “Tasklist /SVC” y “Tasklist /FI "PID eq IdDeProceso" (con las comillas)”. Se obtiene más información y más concisa con Svchost Process Analyzer.

Esta herramienta está disponible para: Windows Vista, XP, 2000 y 2003. Para un correcto uso de este analizador del proceso svchost, es preciso ejecutarlo con una cuenta de administrador del sistema.

Fuente: Segu Info

Las mujeres son más conscientes de la seguridad que los hombres

Publicado por Juan Carlos Zavala en 12:26 0 comentariosDe acuerdo con la investigación, los hombres tienen también una actitud más arrogante con respecto a los adjuntos del correo electrónico: un 60% admite abrirlos inmediatamente sin revisar si son legítimos, pero sólo el 48% de las mujeres confirman el mismo proceder.

Sin embargo, PC Tools afirma que el 85% de los consultados de género masculino entiende los diferentes tipos de amenazas de seguridad, como adjuntos poco fiables, ataques a webs o estafas en redes sociales. Casi la mitad de las mujeres afirmó desconocer que las redes sociales pueden representar una amenaza.

Desafortunadamente, sólo el 20% de los hombres tiene configurado su software de seguridad para que se actualice automáticamente, frente al doble de las mujeres. Y cuando se trata de alertas de amenazas, el 30% de los hombres admitió que ignora las alertas porque las encuentran “molestas”.

Modelo OSI Capa 2: Bajo Ataque!!

Publicado por Juan Carlos Zavala en 21:02 0 comentariosse dejan por defecto.

En el modo GUI de Yersinia, elegimos el protocolo DTP. Si hay tráfico DTP en nuestra red no tardaremos más de treinta segundos en ver datos. También podemos echarle un vistazo al estado DTP del puerto que nos conecta al switch desde la consola del mismo: nuestro puerto es Fa0/10 y el estado es por defecto.Ahora necesitamos rellenar la ventana inferior con valores por defecto tecleando [d]. Tras esto, al presionar [e] nos permitirá modificar el campo Neighbor-ID con el valor 666666666666. Para finalizar la edición es necesario presionar [return].

Ahora, cambiamos a la ventana de ataques DTP presionando [x] y seleccionamos el ataque enabling trunking. El estado DTP del puerto cambiará a TRUNKING y Neighbor address 1 contendrá nuestro ID. Si además miramos los puertos asignados a cada VLAN como antes, veremos que nuestro puerto Fa0/10 ya no se encuentra en la lista (ver Listado 9). En la ventana principal de Yersinia veremos nuevos paquetes; los creados por Yersinia son los que tienen el campo Neighbor-ID con 666666666666. De ahora en adelante, seremos capaces de llevar a cabo ataques contra los protocolos 802.1Q y VTP. Y lo que es más importante, seremos capaces de comportarnos como otro switch lo cual hace posible acceder a tráfico de otras VLANs.

La única contramedida viable contra ataques DTP es desactivar el auto-trunking con el comando: switchport mode access. El administrador se ve entonces obligado a activar el trunking manualmente (configurando el switch) para activar cada trunk.

En conclusion los administradores de redes deberían cambiar TODAS las opciones por default de sus equipos y modificar los parametros para hacerlos más seguros!!

Debemos considerar las implicaciones de que un aparato de este timpo 'reconozco' a un equipo de computo (propiedad de algún pirata informático) como un route y le de acceso total a nuestras redes virtuales!

Con dedicatoria pa mi bro!

Ladrones de alta tecnología han descubierto la forma de ganarle al sistema TITO (Ticket-in Ticket-Out)

Publicado por Juan Carlos Zavala en 9:02 0 comentariosLadrones de la nueva era logran descubrir una nueva forma de “Robar” dinero de Casinos y Bingos mediante dos requisitos fundamentales, uno es el conocimiento técnico detallado del funcionamiento de los juegos de azar y sus dispositivos, y el otro, la falta de seguridad de ultima generación.

No es la primera vez que los “Ladrones” están dentro de “Casa”.

Nos llega la noticia de que el sistema TITO (ticket-in/ticket-out) que no tiene monedas para robar, es susceptibles a la trampa de “Insiders” (Empleados deshonestos).

Ladrones de alta tecnología han descubierto una nueva forma de robarles a las máquinas tragamonedas (más de 1 millón de dólares).

Los reguladores del Juego dicen que el crimen - uno de los mayores en años - muestra una vulnerabilidad en la seguridad de los Casinos y Bingos que podría dar lugar a una nueva norma de vigilancia.

- Por motivos de seguridad y prevención, NO revelaremos como se realiza el ataque de forma detallada, solo se abordarán conceptos generales afín de colaborar con los responsables de Seguridad de Salas de Juegos -

El robo, presuntamente tiene como implicados a tres trabajadores que, durante varios meses, manipularon el Software (Firmware) que imprime los billetes de pago en las máquina tragamonedas. Al parecer, estos trabajaron con dos cómplices que haciéndose pasar por simples clientes, estos lograban cobrar los Tickets intencionalmente manipulados.

La Junta de Control de Juegos de Azar, indica que el incidente fue nuevo en Orleans, a pesar de que hubo casos similares, según indicaron los expertos en seguridad.

En este caso, los “Insideres” (empleados deshonestos), eran los encargados del mantenimiento y actualización de las maquinas de juegos dentro del Casino.

Como responsables del área de mantenimiento, una de sus obligaciones era la actualización del software de control (Firmware) y actualizaciones de las impresoras de Tickets.

Mediante conocimientos en programación y aprovechando que el fabricante del dispositivo no poseía procedimientos lo suficientemente seguros en materia de Seguridad de la Información, estos bajaban periódicamente las actualizaciones mediante FTP, para luego ser instaladas en las impresoras mediante una Laptop y un cable USB.

El software intencionalmente manipulado por los Insiders, lo que generaba era un “FLAG” o lo que en el mundo del Gambling Security se conoce como “GANCHO”.

Logrando que los cómplices, se sentaran a jugar en las maquinas tragamonedas con el sistema TITO modificado y mediante una combinación especial, obtener Tickets con valores muy altos en comparación con los créditos reales.

Los cobros fueron de cantidades relativamente pequeñas durante casi tres años - unos pocos cientos de dólares cada Ticket - para escapar de la notificación de los jefes del Casino.

Uno de los técnicos acusados, Seferino Romero, se declaró culpable el mes pasado y será condenado en el Tribunal de Distrito del Condado de Clark, por el delito de robo, con un máximo de 10 años de prisión.

Expertos en seguridad afirman que es un problema recurrente en la industria, que la falta de seguridad sofisticada, es una oportunidad que puede corromper a la mayoría de los empleados de confianza.

El incidente pone de manifiesto que otros Casinos y Bingos son igualmente vulnerables a este y otros tipos de “robos” efectuados por “Insiders”.

Expertos en Seguridad, estiman que los Casinos pierden más del 6 por ciento de sus ingresos por robos internos cada año.

NOTA: este articulo fué desarrollado mediante notas publicadas en el sitio LasVegassun.com y por la investigacion de la consultora ZL en diversas fuentes de información.

Fuente: ZL

Tecnicas de propagación que no pasan de moda

Publicado por Juan Carlos Zavala en 12:11 0 comentariosSi bien existen muchas estrategias de Ingeniería Social que buscan en todos los casos captar la curiosidad de los usuarios para propagar alguna amenaza, la mayor parte de estas técnicas responden a engaños muy antiguos que son altamente explotados en la actualidad.

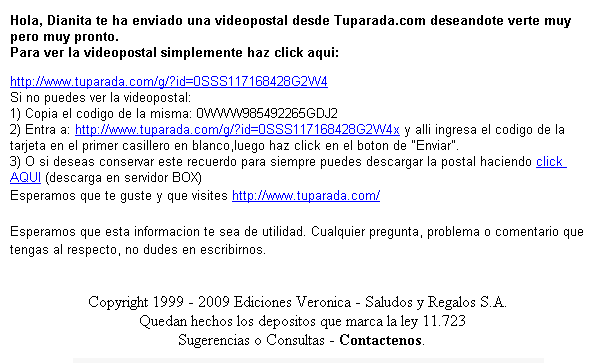

Un caso concreto es el siguiente ejemplo, que a través de un correo electrónico spam y tras la fachada de ser emitido desde el sitio web de tarjetas virtuales, www.tuparada.com, invita a los usuarios que lo reciben a que hagan clic sobre alguno de los enlaces que se encuentran incrustados en el cuerpo del mensaje.

Sin embargo, hay una serie de patrones que identifican este antiguo método de engaño:

- Los enlaces son falsos, es decir, no rediccionan la petición hacia la dirección web que figura en el mensaje

- Al hacer clic, el usuario es redireccionado hacia la descarga de un archivo ejecutable llamado postal.exe: el malware.

- El mensaje se encuentra en español, lo cual indica que el objetivo es la comunidad hispanohablante, además de responder a un nivel de personalización del engaño (evolución de la técnica).

A pesar de ser una de las estrategias más antiguas, lamentablemente posee un índice de efectividad preocupante. En consecuencia, es fundamental capacitarnos en cuanto a las técnicas de propagación/infección, sobre las tendencias del malware y considerar los consejos de los profesionales en cuanto a las acciones preventivas tendientes a ofrecer un mayor grado de seguridad en nuestro entorno.

Jorge

Tomado de www.eset-la.com

¿Será un "compló"?

Publicado por Ralph430 en 23:26 0 comentariosAIRBUS de AIR FRANCE:

La desaparición del vuelo de Air France sobre el Atlántico no es una noticia mas, ni debe serlo. Es una terrible noticia por lo que ella implica. La conjunción Airbus-Air France hacen a la más segura opción de vuelo comercial en la actualidad.

Air France es la mejor línea aérea mundial, equipada con la mejor infraestructura técnica de mantenimiento, reparación y overhaul (MRO), y el A-330 es una aeronave de excelente diseño de un fabricante líder en tecnología aplicada, Airbus.

Se han escuchado infinidad de hipótesis sobre este vuelo desaparecido. Pero de todas las oídas parecen tratarse de versiones de quienes no conocen qué es Airbus y qué es Air France.

En una limitada concepción de la tecnología aplicada actual, buscan probables motivos como ser “rayos”,

“incendio”, o “explosión terrorista” a bordo. Pero, ¿por qué tales interpretaciones?. Inicialmente, porque lo que haya sucedido se supone repentino, a punto tal de impedir dar aviso de emergencia, entendiendo, según las

mismas versiones, que en el caso de incendio a bordo las tareas de combate del fuego hubieren impedido dedicar tiempo a la alerta por radio, hasta ser superados por el siniestro.

Pero, vamos a tratar de entender qué podría haber sucedido, y/o descartar qué no pudo suceder.

Casualmente, Francia fue el primer país que el 11 de Septiembre (9/11) movilizó su sistema de seguridad

nacional inmediatamente luego de ocurrido el primer impacto a las torres gemelas de Nueva York, ordenando “poner en tierra” todos los vuelos, suspender hasta nuevo aviso las salidas, y poner en aviso a todas las tripulaciones “en vuelo” sobre la necesidad mandataria de “desenganchar” los sistemas de vuelo automáticos y PRINCIPALMENTE “apagar” el Global Positioning System, mas conocido como sistema de posicionamiento global o GPS y los equipos dependientes interactivables.

Recién horas después, desde los Estados Unidos se difundió mundialmente que el corazón del GPS (localizado en el Pentágono) se desactivaría hasta nuevo aviso por razones de seguridad, lo que duró unas 36 horas.

¿Cómo sabían los franceses que el peligro “entraba” por el GPS?.

Para el común de la gente, existe alta tecnología sin más, pero los que manejamos este campo avanzado, sabemos que pueden convivir bajo un mismo techo de conocimientos aplicados “el bien” y “el mal”. En este sentido, los franceses fueron los primeros que advirtieron sobre el peligro delsistema de posicionamiento global (GPS) o, mejor dicho,sobre las acciones fantasma que “a través de él” se podrían ejecutar.

Concretamente, cuando hablamos de “a través de él” nos referimos a la interacción de diversos sistemas

de vuelo, de alerta temprana, de monitoreo remoto de funcionamiento integral (remote health-monitoring system) y de comunicaciones, que se encuentran ligados a las numerosas computadoras que procesan datos en tiempo real que,simultáneamente, son recibidos y enviados vía satelital, siendo el GPS el puerto de acceso y el núcleo de distribución de datos.El sistema de posicionamiento global, manejado desde el mismisimo pentagono de EE.UU, a sido ya atacado en innumerables ocasiones por hackers foraneos y extranjeros, no sabiendose con precision cuantos de estos ataques derivaron en accidentes aereos.

Los tecnicos franceses entendieron “en minutos” lo sucedido el 9/11 y pusieron de manera inmediata su conocimiento al servicio de la seguridad nacional y europea.

Entendieron rápidamente, porque estaban prevenidos de esta nueva amenaza, (tenían el conocimiento de lo que podía suceder),cual es, reprogramar “desde afuera” todo lo que se quiera dentro de las computadoras de la aeronave, ingresando por la puerta abierta que significa el GPS. El tema es complejo de explicar a quienes no manejan este tipo de conocimiento, y debido a ello tan sólo podemos explicar que “ingresando” por el GPS, el 9/11 se tomó el control de los aviones “desde afuera” y reprogramando el piloto automático y anulando las comunicaciones y los “recorders” simultáneamente, y dándoles las nuevas rutas y condiciones de vuelo los llevaron a estrellarse con las torres.

Desconocemos qué motivos llevan a realizar crímenes tan espantosos, y quiénes son los ideólogos y ejecutores, pero sí conocemos cómo lo hacen. Se a estado hablando mucho del llamado "CiberTerrorismo".

Entendemos lo que para muchos resulta “un misterio”. Ya no es un misterio el cómo, lo que se mantiene en las sombras es tan sólo quién y porqué.

Esto lo DEBEN conocer todas las personas que tienen algo qué ver con el vuelo, sean pilotos, técnicos o asistentes, ya que sólo conociendo la amenaza se podrá estar preparado para reaccionar a tiempo.

Desconocemos también porqué este ataque puntual a Francia. No cabe dudas que fue perpetrado contra Francia. Airbus, al margen de tratarse de un consorcio de varios países de Europa, es Francia. Sus principales plantas están en Francia, y Air France es su línea aérea, que ha aportado mucho al diseño de los Airbus, y es además un núcleo de negocios relacionados que emplean a más de un millón de franceses.

Pero volviendo a lo que se sabe del vuelo de Air France, pareciera que a) el monitoreo remoto del equipo alertó a

Paris sobre una despresurización y b) no hubieron comunicaciones.

La alerta remota puede haber sido real, o remotamente “digitada” (para que sea emitida por el avión), y así también las comunicaciones se pueden “anular” remotamente. El piloto automático (en ese punto de la ruta enganchado) y sus periféricos pueden ser perversa y terriblemente reprogramados desde tierra, con alguna computadora conectada al satelite que dirige el trafico aereo, “remotamente” como si lo hiciese el piloto

al mando. Seguramente para “desaparecer” del radar, según comentan los controladores, sólo podemos entender ,(viniendo de una mano criminal) que se haya programado una actitud nariz abajo y corte de motores simultáneos, lo que de no haber sido “digitada” la alerta de despresurización enviada a Paris se habría disparado por los factores convergentes obvios.

Circulan algunas versiones de SMS enviados por los pasajeros despidiéndose de sus familiares (como falsamente también se comentó luego del 9/11). Ello, es totalmente improbable ya que los sistemas de telefonía celular abordo dependen de una central que es parte “relacionada e integrante” de los sistemas satelitales de comunicaciones y navegación abordo. Al haberse “esclavizado” satelitalmente los sistemas del avión, sería un absurdo, que quienes sentenciaron a lo peor a tripulantes y pasajeros, hayan

dejado “intacta” la central del sistema de telefonía celular.

La memoria de los fallecidos el 9/11 y de estas pobres gentes del vuelo de Air France exige de nosotros la mayor divulgación de este fenómeno “man-made” que los asesinó.

Sea quien sea este enemigo fantasma, no debemos tener miedo. Debemos TOMAR CONCIENCIA de que esto sucede, y que puede reiterarse si seguimos ignorando, o prefiriendo ignorar, que los avances de la tecnología pueden estar al servicio del bien común, o en manos de criminales.

Difundir esta información, ayudará a pensar a millones de desprevenidos, aún a quienes hoy no crean que esto pueda ser cierto."